1. 정보화 사회

1-1. 정보사회

- 자동화된 지휘통제시스템과 사이버 전쟁 개념 등장

- 스마트폰의 보급으로 모바일 환경에서의 정보보호가 중요해짐

1-2. 정보보호 (Information Security)

정보보호는 정보를 보호하기 위한 수단과 행위를 의미

가용성을 극대화하면서 위협을 최소화해 안정성을 확보하는 균형점을 찾아야 함

1-3. 목표

| 기밀성 (Confidentiality) | 인가되어야만 (Need-to-Know) 시스템에 접근 가능 보장 기술: 접근 제어, 암호화 |

| 무결성 (Integrity) | 정해진 절차와 주어진 권한에 의해서만 정보 변경 가능 보장 기술: 접근 제어, 메세지 인증 복구: 침입 탐지, 백업 |

| 가용성 (Availability) | 사용자가 적시에 서비스를 사용할 수 있어야 함 보장 기술: 백업, 중복성 유지, 물리적 위협요소로부터의 보호 |

| 인증성 (Authenticity) | 진짜라는 것을 확인할 수 있어야 함 사용자 인증, 메세지 인증 |

| 책임추적성 (Accountability) | 행동을 추적해서 찾아낼 수 있어야 함 보장 기술: 부인 봉쇄 |

2. 정보보호 관리 (Information Security Management)

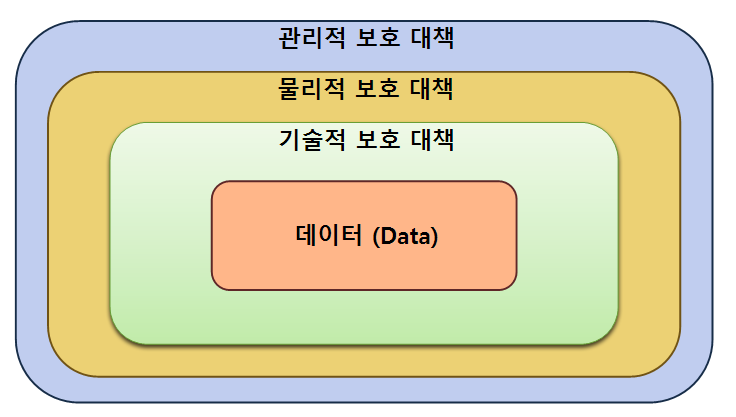

2-1. 정보보호 대책

| 기술적 보호대책 | 접근 통제, 암호화, 백업 |

| 물리적 보호대책 | 자연재해 대책 출입 통제, 시건 장치 |

| 관리적 보호대책 | 법, 제도, 규정, 교육 |

3. OSI 보안 구조

X.800에서 제시된 구조로 보안 공격, 메커니즘, 서비스 등이 핵심

3-1. 보안 공격 (Security Attack)

| 소극적 공격 | 기밀성 위협 | 스누핑(Snooping): 메세지를 가로챔 / 암호화로 방지 트래픽분석(Traffic Analysis): 질의와 응답의 쌍으로 전송 성향 추측 |

| 적극적 공격 | 무결성 위협 | 변경(Modification): 메세지를 불법으로 수정하거나 순서 변경 가장(Masquerading): 다른 개쳬의 행세를 함 / 다른 적극적 공격과 병행됨 재연(Replaying): 데이터를 보관하다가 재전송 부인(Repudiation): 송수신 사실을 부인 / 부인 봉쇄로 방지 |

| 가용성 위협 | 서비스 거부(DoS): 서비스를 느리게 하거나 차단 |

3-2. 소극적 공격 vs 적극적 공격

- 소극적 공격

- 시스템에 해를 끼치지 않으나 송수신자에게는 해를 끼칠 수 있음 (ex. 개인정보 유출)

- 예방이 더 중요

- 적극적 공격

- 시스템에 해를 끼침 (무결성, 가용성 위협)

- 공격자가 다양한 방법을 사용하므로 탐지가 더 쉬움

- 수동적 공격으로 정보 수집 후 감행됨

4. 기본 보안용어

| 자산 (Asset) | 가치가 부여되어 보호해야 할 실체 |

| 취약점 (Vulnerability) | 위협의 이용 대상, 약점 |

| 위협 (Threat) | 보안에 해를 끼치는 사건 |

| 위험 (Risk) | 자산 X 위협 X 취약점 |

| 노출 (Exposure) | 손실이 발생할 수 있는 경우 |

| 대책 / 안전장치 (Countermeasure / Safeguard) |

잠재적 위험을 감소시키는 수단 |

| 다계층 보안 / 심층 방어 | 보호(1차 방어), 탐지(2차 방어), 대응으로 이루어진 접근법 |

| 직무상의 신의성실, 노력 | Due: 의무 Due Care: 주의 (처벌 가능) Due Diligence: 노력 (처벌 불가) |

| 사회공학 (Social Engineering) | 인간의 신뢰를 바탕으로 한 침입 수단 |

| 시점별 통제 | 예방통제(Preventive Control): 사전에 위협과 취약점에 대처 / 정책, 경고 등 탐지통제(Detective Control): 위협 탐지 / IDS, 접근위반로그 등 교정통제(Corrective Control): 대처 및 위협 감소 / BCP, DRP, 트랜잭션로그 등 |

- 임의의 위협은 다음과 같이 분류됨

| 자연 | 화재, 홍수 등의 재난 | |

| 인간 | 의도적 | 공격자로부터 발생 기술적 대책 필요 |

| 비의도적 | 인간의 실수와 태만이 원인 보안 정책, 사전 점검으로 예방 |

|

| 가로채기 (Interception) | 자산으로 접근 획득 (기밀성) |

| 가로막음 (Interruption) | 자산을 사용 불가능하게 만듦 (가용성) |

| 변조 (Modification) | 데이터 내용 변경 (무결성) |

| 위조 (Fabrication) | 불법 객체의 위조 정보 생성 (무결성, 인증) |